Ein Überblick über die vollständig homomorphe Verschlüsselung (FHE) und ihre Anwendungen

Obwohl der Kryptomarkt im Jahr 2024 nicht mehr so turbulent ist wie früher, streben neue Technologien immer noch danach, zu reifen. Eine dieser Technologien, über die wir heute sprechen, ist die „vollständig homomorphe Verschlüsselung“ (FHE).

Vitalik Buterin hat im Mai dieses Jahres einen Artikel über FHE veröffentlicht, der allen Interessierten zur Lektüre empfohlen wird.

Was genau ist also FHE?

Um den Begriff „Fully Homomorphic Encryption“ (FHE) zu verstehen, muss man zunächst wissen, was „Verschlüsselung“ ist, was „homomorph“ bedeutet und warum sie „vollständig“ homomorph sein muss.

Was ist Verschlüsselung?

Die meisten Menschen sind mit der Grundverschlüsselung vertraut. Zum Beispiel möchte Alice eine Nachricht an Bob senden, etwa „1314 520“.

Wenn Alice möchte, dass eine dritte Partei, C, die Nachricht unter Wahrung der Vertraulichkeit zustellt, kann sie einfach jede Zahl mit 2 multiplizieren und so in „2628 1040“ umwandeln.

Wenn Bob die Nachricht erhält, teilt er jede Zahl durch 2 und entschlüsselt sie wieder zu „1314 520“.

Hier haben Alice und Bob eine symmetrische Verschlüsselung verwendet, um die Nachricht sicher über C zu senden, der den Inhalt der Nachricht nicht kennt. Dies ist ein übliches Szenario in Spionagefilmen, in denen Agenten sicher kommunizieren.

Was ist homomorphe Verschlüsselung?

Erhöhen wir nun den Schwierigkeitsgrad der Aufgabe von Alice:

Angenommen, Alice ist erst 7 Jahre alt;

Alice kennt nur die Grundrechenarten wie Multiplikation mit 2 und Division durch 2.

Jetzt muss Alice ihre Stromrechnung bezahlen, die sich auf 400 Dollar pro Monat beläuft, und sie schuldet 12 Monate. Die Rechnung 400 * 12 ist für die 7-jährige Alice zu kompliziert.

Sie möchte jedoch nicht, dass andere ihre Stromrechnung oder die Laufzeit erfahren, da es sich um sensible Informationen handelt.

Alice möchte also C um Hilfe bei der Berechnung bitten, ohne C zu vertrauen.

Mit ihren begrenzten arithmetischen Fähigkeiten verschlüsselt Alice ihre Zahlen, indem sie mit 2 multipliziert und C anweist, 800 * 24 (d. h. (400 * 2) * (12 * 2)) zu berechnen.

C, ein Erwachsener mit guten Rechenkenntnissen, rechnet schnell 800 * 24 = 19200 und teilt Alice das Ergebnis mit. Alice teilt dann zweimal 19200 durch 2 und findet heraus, dass sie 4800 Dollar schuldet.

Dieses einfache Beispiel zeigt eine Grundform der homomorphen Verschlüsselung. Die Multiplikation 800 * 24 ist eine Umwandlung von 400 * 12 unter Beibehaltung der gleichen Form, daher „homomorph“.

Mit dieser Verschlüsselungsmethode kann eine Person eine Berechnung an eine nicht vertrauenswürdige Stelle delegieren, während ihre sensiblen Zahlen sicher bleiben.

Warum sollte homomorphe Verschlüsselung vollständig homomorph sein?

In der Realität ist das Problem nicht so einfach wie in einer idealen Welt. Nicht jeder ist 7 Jahre alt, und nicht jeder ist so ehrlich wie C.

Stellen Sie sich ein Szenario vor, in dem C versucht, die Zahlen von Alice mit roher Gewalt umzukehren und möglicherweise die ursprünglichen 400 und 12 herauszufinden.

Hier kommt die vollständig homomorphe Verschlüsselung ins Spiel.

Alice multipliziert jede Zahl mit 2 und fügt sozusagen Rauschen hinzu. Wenn das Rauschen zu klein ist, kann C es leicht brechen.

Alice könnte also mit 4 multiplizieren und 8 Mal addieren, was es für C extrem schwierig macht, die Verschlüsselung zu knacken.

Dies ist jedoch nur eine „teilweise“ homomorphe Verschlüsselung:

- Die Verschlüsselung von Alice gilt nur für bestimmte Probleme.

- Alice kann nur bestimmte arithmetische Operationen verwenden, und die Anzahl der Additionen und Multiplikationen darf in der Regel 15 Mal nicht überschreiten.

„Vollständig“ bedeutet, dass Alice eine beliebige Anzahl von Additions- und Multiplikationsverschlüsselungen an einem Polynom durchführen kann, wobei die Berechnung vollständig an einen Dritten delegiert wird, während das korrekte Ergebnis anschließend entschlüsselt wird.

Ein superlanges Polynom kann die meisten mathematischen Probleme ausdrücken, nicht nur einfache wie das Berechnen einer Stromrechnung.

Durch die Hinzufügung unbegrenzter Verschlüsselungsebenen wird das Ausspähen sensibler Daten durch C grundlegend verhindert und echte Vertraulichkeit erreicht.

Daher gilt die Vollständig homomorphe Verschlüsselung gilt seit langem als heiliger Gral der Kryptographie.

Vor 2009 unterstützte die homomorphe Verschlüsselung nur eine „teilweise“ homomorphe Verschlüsselung.

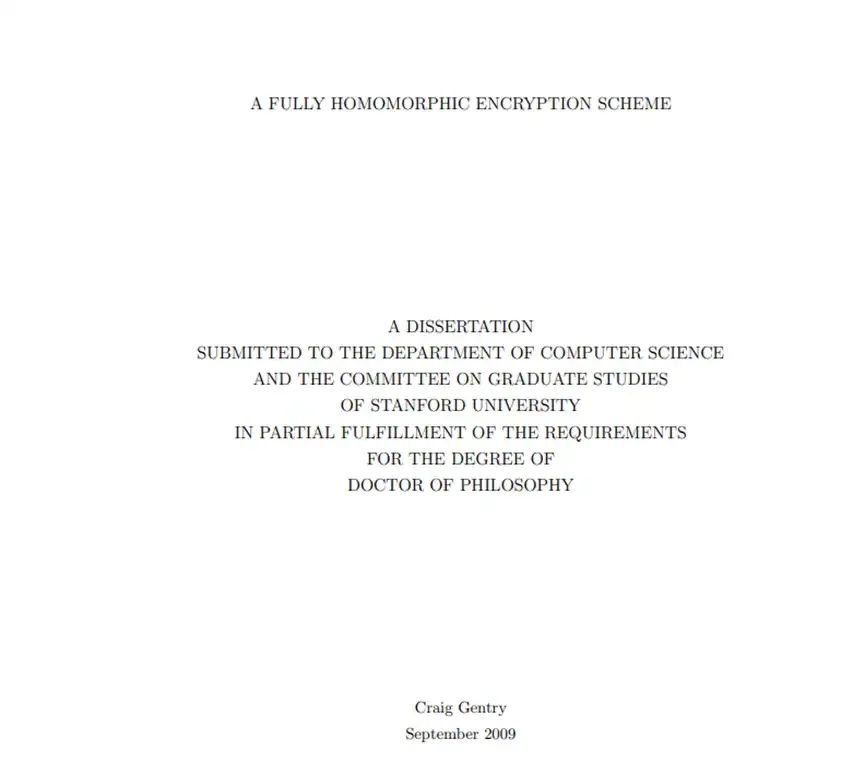

Im Jahr 2009 schlugen Gentry und andere Wissenschaftler neue Ansätze vor, die die Tür zur vollständig homomorphen Verschlüsselung öffneten. Interessierte Leser können in ihrem paper weitere Einzelheiten nachlesen.

Anwendungen der vollständig homomorphen Verschlüsselung (FHE)

Viele Menschen fragen sich immer noch nach den Anwendungsszenarien der vollständig homomorphen Verschlüsselung (FHE). Wo würde man FHE brauchen?

Zum Beispiel KI.

Wir wissen, dass eine leistungsstarke KI eine Menge Daten benötigt, aber viele dieser Daten sind sehr privat. Kann FHE dieses „Sowohl-als-auch“-Problem lösen?

Die Antwort ist ja.

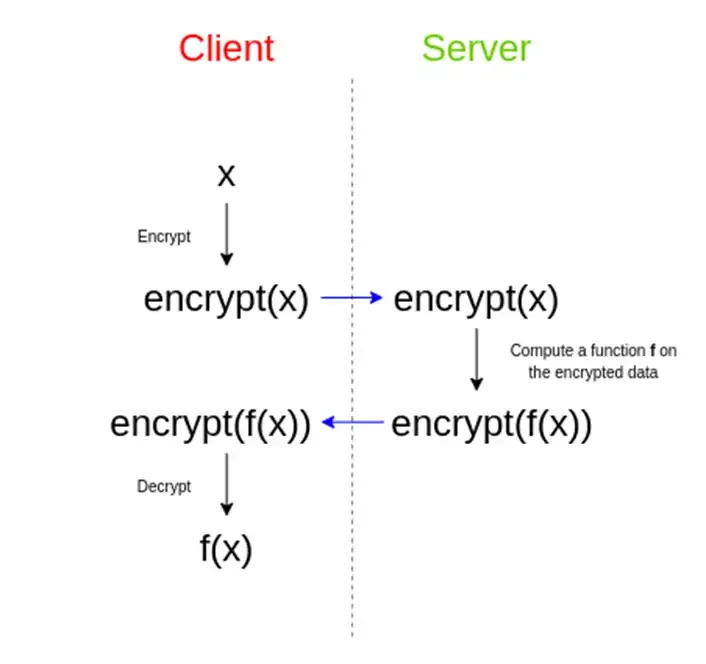

Sie können:

- Verschlüsseln Sie Ihre sensiblen Daten mit FHE.

- Übermitteln Sie die verschlüsselten Daten an die KI zur Berechnung.

- Die KI gibt eine Reihe von unlesbaren Chiffretexten aus.

Unüberwachte KI kann dies erreichen, weil die Daten für sie im Wesentlichen Vektoren sind. KI, insbesondere generative KI wie GPT, versteht den Input nicht; sie sagt lediglich die wahrscheinlichste Reaktion voraus.

Da der Chiffretext einer mathematischen Regel folgt und Sie der Eigentümer der Verschlüsselung sind, können Sie das:

- Trennen Sie die Verbindung zum Netz und entschlüsseln Sie den verschlüsselten Text lokal, wie Alice.

- So kann die KI ihre enorme Rechenleistung auf Ihre sensiblen Daten anwenden, ohne sie direkt zu bearbeiten.

Die derzeitige KI kann dies nicht leisten, ohne die Privatsphäre zu opfern. Denken Sie an alles, was Sie in Klartext in GPT eingeben! Um dies zu erreichen, ist FHE unerlässlich.

Deshalb sind KI und FHE natürlich kompatibel. Es läuft darauf hinaus, ein Sowohl-als-auch zu erreichen.

Aufgrund der Überschneidungen mit Verschlüsselung und künstlicher Intelligenz ist FHE auf großes Interesse gestoßen und hat zu verschiedenen Projekten wie Zama, Privasea, Mind Network, Fhenix und Sunscreen geführt, die jeweils einzigartige Anwendungen bieten.

Privasea AI-Projekt

Schauen wir uns ein Projekt an, @Privasea_ai, das von Binance unterstützt wird. Sein Whitepaper beschreibt ein Szenario wie Gesichtserkennung.

Sowohl als auch: Die Maschine kann feststellen, ob die Person echt ist, verarbeitet aber keine sensiblen Informationen über das Gesicht.

Durch die Einbeziehung von FHE kann diese Herausforderung wirksam angegangen werden.

Allerdings erfordern FHE-Berechnungen in der Praxis eine beträchtliche Rechenleistung, da Alice eine beliebige Anzahl von Additionen und Multiplikationen durchführen muss, was die Ver- und Entschlüsselungsprozesse rechenintensiv macht.

Deshalb baut Privasea ein leistungsfähiges Computernetz und eine entsprechende Infrastruktur auf. Privasea hat eine PoW+ und PoS-ähnliche Netzwerkarchitektur vorgeschlagen, um das Problem der Rechenleistung zu lösen.

Kürzlich kündigte Privasea seine PoW-Hardware mit dem Namen WorkHeart USB an, die als Teil von Privaseas Computernetzwerk betrachtet werden kann. Man kann es sich wie ein Mining-Rig vorstellen.

Sein Anfangspreis beträgt 0,2 ETH, mit denen 6,66 % der gesamten Netzwerk-Token geschürft werden können.

Zusätzlich gibt es einen PoS-ähnlichen Vermögenswert namens StarFuel NFT, der als „Arbeitsgenehmigung“ mit insgesamt 5000 Einheiten betrachtet werden kann.

Bei einem Preis von 0,2 ETH pro Stück können sie 0,75 % der gesamten Netzwerk-Tokens verdienen (via Airdrop).

Dieser NFT ist interessant, weil er PoS-ähnlich ist, aber kein echtes PoS, um die Frage zu vermeiden, ob PoS in den USA eine Sicherheit ist.

Dieses NFT ermöglicht es Benutzern, Privasea-Token zu setzen, aber es generiert nicht direkt PoS-Belohnungen. Stattdessen verdoppelt es die Mining-Effizienz Ihres gebundenen USB-Geräts und ist somit eine verdeckte Form von PoS.

Wenn die KI die FHE-Technologie auf breiter Basis übernehmen kann, wäre dies ein großer Segen für die KI selbst. Viele Länder konzentrieren sich bei der Regulierung von KI auf Datensicherheit und Datenschutz.

Im Krieg zwischen Russland und der Ukraine könnten beispielsweise einige Versuche des russischen Militärs, KI einzusetzen, aufgrund des US-Hintergrunds vieler KI-Unternehmen kompromittiert werden, so dass deren Geheimdienstoperationen möglicherweise aufgedeckt werden.

Ein Verzicht auf den Einsatz von KI würde aber natürlich zu einem Rückstand führen. Auch wenn der Rückstand jetzt noch nicht groß ist, könnte in 10 Jahren eine Welt ohne KI unvorstellbar sein.

Der Datenschutz ist in unserem Leben allgegenwärtig, von nationalen Konflikten bis zur Entsperrung von Smartphones.

Wenn die FHE-Technologie im Zeitalter der KI wirklich ausgereift ist, wird sie zweifellos die letzte Verteidigungslinie der Menschheit sein.