Aperçu du chiffrement entièrement homomorphe (FHE) et de ses applications

Bien que le marché des crypto-monnaies en 2024 ne soit plus aussi turbulent qu’il l’était, de nouvelles technologies s’efforcent toujours d’arriver à maturité. L’une d’entre elles, dont nous parlons aujourd’hui, est le « Fully Homomorphic Encryption » (FHE).

Vitalik Buterin a publié un article sur la FHE en mai de cette année, et il est recommandé aux personnes intéressées de le lire.

Qu’est-ce que la FHE ?

Pour comprendre le terme Fully Homomorphic Encryption (FHE), il faut d’abord comprendre ce qu’est le « chiffrement », ce que signifie « homomorphe » et pourquoi il doit être « entièrement » homomorphe.

Qu’est-ce que le cryptage ?

La plupart des gens connaissent le cryptage de base. Par exemple, Alice souhaite envoyer un message à Bob, tel que « 1314 520 ».

Si Alice souhaite qu’un tiers, C, transmette le message tout en le gardant confidentiel, il lui suffit de multiplier chaque nombre par 2, ce qui le transforme en « 2628 1040 ».

Lorsque Bob le reçoit, il divise chaque nombre par 2, ce qui lui permet de le décrypter et d’obtenir « 1314 520 ».

Ici, Alice et Bob ont utilisé le chiffrement symétrique pour envoyer le message en toute sécurité par l’intermédiaire de C, qui ne connaît pas le contenu du message. Il s’agit d’un scénario courant dans les films d’espionnage où les agents communiquent en toute sécurité.

Qu’est-ce que le chiffrement homomorphe ?

Maintenant, augmentons la difficulté de la tâche d’Alice :

Supposons qu’Alice n’ait que 7 ans;

Alice ne connaît que les opérations arithmétiques de base comme la multiplication par 2 et la division par 2.

Alice doit maintenant payer sa facture d’électricité, qui s’élève à 400 $ par mois, et elle doit 12 mois. Le calcul 400 * 12 est trop complexe pour Alice, 7 ans.

Cependant, elle ne veut pas que d’autres personnes connaissent sa facture d’électricité ou sa durée, car il s’agit d’informations sensibles.

Alice veut donc demander à C de l’aider à faire le calcul sans lui faire confiance.

Utilisant ses compétences arithmétiques limitées, Alice chiffre ses nombres en les multipliant par 2, demandant à C de calculer 800 * 24 (c’est-à-dire (400 * 2) * (12 * 2)).

C, un adulte très doué en calcul, calcule rapidement 800 * 24 = 19200 et communique le résultat à Alice. Alice divise ensuite deux fois 19200 par 2 pour découvrir qu’elle doit 4800 $.

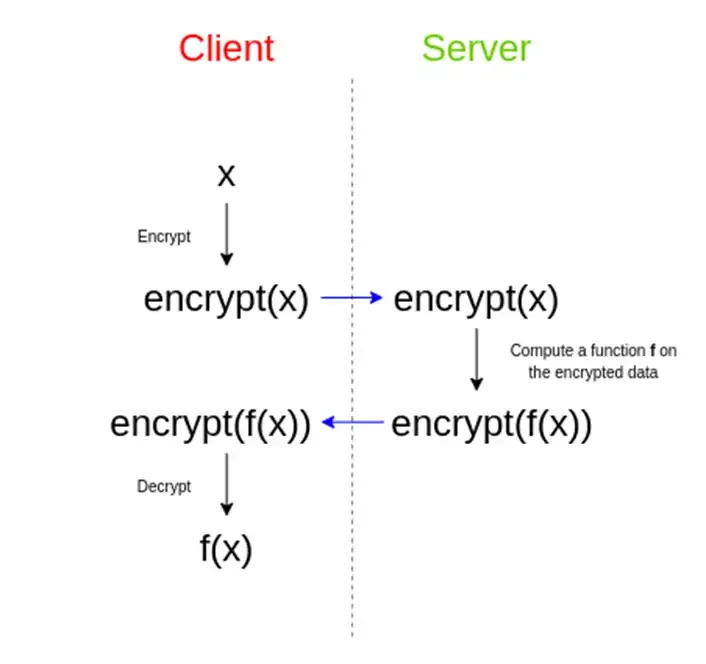

Cet exemple simple illustre une forme élémentaire de cryptage homomorphique. La multiplication 800 * 24 est une transformation de 400 * 12, conservant la même forme, d’où le terme « homomorphe ».

Cette méthode de cryptage permet à une personne de déléguer un calcul à une entité non fiable tout en gardant ses données sensibles en sécurité.

Pourquoi le chiffrement homomorphe doit-il être entièrement homomorphe ?

En réalité, le problème n’est pas aussi simple que dans le monde idéal. Tout le monde n’a pas 7 ans et tout le monde n’est pas aussi honnête que C.

Imaginons un scénario dans lequel C tente d’effectuer une rétro-ingénierie des nombres d’Alice en utilisant la force brute, ce qui pourrait lui permettre de découvrir les nombres originaux 400 et 12.

C’est là qu’intervient le chiffrement entièrement homomorphe.

Alice multipliant chaque nombre par 2 peut être considérée comme ajoutant du bruit. Si le bruit est trop faible, C peut facilement le briser.

Ainsi, Alice pourrait multiplier par 4 et additionner 8 fois, ce qui rendrait extrêmement difficile pour C de casser le cryptage.

Toutefois, il ne s’agit encore que d’un cryptage homomorphique « partiel » :

- Le cryptage d’Alice ne s’applique qu’à des problèmes spécifiques.

- Alice ne peut utiliser que des opérations arithmétiques spécifiques, et le nombre d’additions et de multiplications ne peut excéder 15 fois typiquement.

Par « entièrement », on entend le fait de permettre à Alice d’effectuer un nombre quelconque de chiffrages d’addition et de multiplication sur un polynôme, en déléguant entièrement le calcul à un tiers, tout en continuant à décrypter le résultat correct par la suite.

Un polynôme super long peut exprimer la plupart des problèmes mathématiques, et pas seulement des problèmes simples comme le calcul d’une facture d’électricité.

L’ajout d’un nombre illimité de couches de chiffrement empêche fondamentalement C d’accéder aux données sensibles, ce qui permet d’obtenir une véritable confidentialité.

Ainsi, Le chiffrement entièrement homomorphe a longtemps été considéré comme le Saint-Graal de la cryptographie.

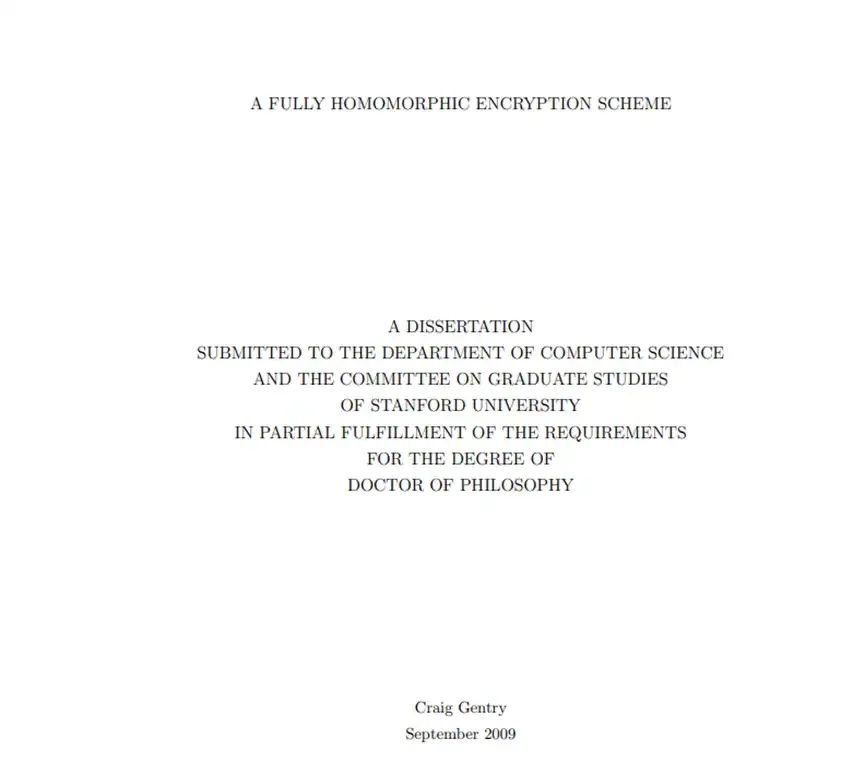

En fait, avant 2009, le chiffrement homomorphe ne prenait en charge que le chiffrement homomorphe « partiel ».

En 2009, Gentry et d’autres chercheurs ont proposé de nouvelles approches qui ont ouvert la voie au chiffrement entièrement homomorphe. Les lecteurs intéressés peuvent se référer à leur paper pour plus de détails.

Applications du chiffrement entièrement homomorphe (FHE)

De nombreuses personnes s’interrogent encore sur les scénarios d’application du chiffrement entièrement homomorphe (FHE). Où aurait-on besoin du FHE ?

Par exemple, l’IA.

Nous savons qu’une IA puissante a besoin de beaucoup de données, mais la plupart de ces données sont hautement confidentielles. La FHE peut-elle résoudre ce problème « à la fois » et « en même temps » ?

La réponse est oui.

Vous pouvez :

- Cryptez vos données sensibles à l’aide de FHE.

- Fournir les données cryptées à l’IA pour qu’elle les calcule.

- L’IA produit un ensemble de textes chiffrés illisibles.

L’IA non supervisée peut y parvenir parce que les données sont essentiellement des vecteurs. L’IA, en particulier l’IA générative comme GPT, ne comprend pas les données d’entrée ; elle prédit simplement la réponse la plus probable.

Puisque le texte chiffré suit une règle mathématique et que vous êtes le propriétaire du chiffrement, vous pouvez le faire :

- Se déconnecter du réseau et décrypter le texte chiffré localement, comme Alice.

- Cela permet à l’IA d’utiliser sa vaste puissance de calcul sur vos données sensibles sans les manipuler directement.

L’IA actuelle ne peut y parvenir sans sacrifier la vie privée. Pensez à tout ce que vous saisissez en texte clair dans GPT ! Pour y parvenir, la FHE est essentielle.

C’est pourquoi l’IA et la FHE sont naturellement compatibles. Il s’agit en fait de réaliser les deux à la fois.

En raison de son chevauchement avec le chiffrement et l’IA, la FHE a suscité un intérêt considérable, conduisant à divers projets tels que Zama, Privasea, Mind Network, Fhenix et Sunscreen, chacun ayant des applications uniques.

Projet d’IA de Privasea

Examinons un projet, @Privasea_ai, qui est soutenu par Binance. Son livre blanc décrit un scénario similaire à celui de la reconnaissance faciale.

Les deux à la fois : La machine peut déterminer si la personne est réelle tout en ne traitant aucune information faciale sensible.

L’intégration de l’éducation physique et sportive permet de relever efficacement ce défi.

Cependant, les calculs FHE dans le monde réel nécessitent une puissance de calcul substantielle, car Alice doit effectuer un nombre quelconque d’additions et de multiplications, ce qui rend les processus de cryptage et de décryptage très intensifs en termes de calcul.

C’est pourquoi Privasea met en place un réseau informatique puissant et une infrastructure de soutien. Privasea a proposé une architecture de réseau de type PoW+ et PoS pour résoudre le problème de la puissance de calcul.

Récemment, Privasea a annoncé son matériel PoW, appelé WorkHeart USB, qui peut être considéré comme une partie du réseau informatique de Privasea. Vous pouvez le considérer comme une plate-forme d’exploitation minière.

Son prix initial est de 0,2 ETH, ce qui lui permet de miner 6,66 % de l’ensemble des jetons du réseau.

En outre, il existe un actif de type PoS appelé StarFuel NFT, qui peut être considéré comme un « permis de travail » avec un total de 5000 unités.

Au prix de 0,2 ETH chacun, ils peuvent gagner 0,75 % du total des jetons du réseau (via airdrop).

Cette NFT est intéressante parce qu’elle s’apparente à un PoS mais n’est pas un vrai PoS, essayant ainsi d’éviter la question de savoir si le PoS est une sécurité aux États-Unis.

Ce NFT permet aux utilisateurs de miser des jetons Privasea, mais il ne génère pas directement de récompenses PoS. Au lieu de cela, il double l’efficacité minière de votre périphérique USB lié, ce qui constitue une forme déguisée de PoS.

En conclusion, si l’IA peut largement adopter la technologie FHE, ce sera une aubaine pour l’IA elle-même. De nombreux pays mettent l’accent sur la sécurité des données et la protection de la vie privée dans la réglementation de l’IA.

Par exemple, dans la guerre entre la Russie et l’Ukraine, certaines tentatives militaires russes d’utiliser l’IA pourraient être compromises en raison des antécédents américains de nombreuses entreprises d’IA, ce qui pourrait exposer leurs opérations de renseignement.

Cependant, éviter l’utilisation de l’IA conduirait naturellement à prendre du retard. Même si l’écart n’est pas important aujourd’hui, dans dix ans, un monde sans IA pourrait être inimaginable.

La confidentialité des données est omniprésente dans nos vies, qu’il s’agisse de conflits nationaux ou du déverrouillage du visage d’un smartphone.

À l’ère de l’IA, si la technologie FHE peut réellement arriver à maturité, elle constituera sans aucun doute la dernière ligne de défense de l’humanité.