Qu’est-ce que le FHE (Fully Homomorphic Encryption) ? Nouveau guide de référence

Le FHE (Fully Homomorphic Encryption) permet d’effectuer des calculs directement sur des données cryptées, en produisant des résultats cohérents avec ceux obtenus à partir des mêmes calculs sur les données originales. Cela signifie que les données peuvent être traitées et analysées sans exposer les données originales, offrant ainsi une nouvelle solution pour protéger la confidentialité et l’intégrité des données.

À l’ère du numérique, la protection de la confidentialité des données est plus cruciale que jamais. Avec le développement rapide du big data, de l’informatique en nuage et de la technologie IoT, la collecte, le stockage et l’analyse des informations personnelles sont devenus de plus en plus courants. Cependant, cela entraîne également des risques de violation et d’utilisation abusive des données.

Les fondements théoriques de l’ESF remontent à 1978, lorsque Rivest et d’autres ont proposé le premier problème de chiffrement homomorphe. Ce n’est qu’en 2009 que Gentry a construit le premier schéma FHE réalisable dans sa thèse de doctorat, marquant ainsi le véritable début de la recherche sur le FHE.

Les premiers schémas FHE avaient une efficacité de calcul extrêmement faible, ce qui les rendait impraticables pour les applications du monde réel. Cependant, grâce aux optimisations constantes des chercheurs, les performances de l’ESF se sont considérablement améliorées, en se concentrant sur l’amélioration de l’efficacité, la réduction de la complexité de calcul et l’élargissement des scénarios d’application.

Voies techniques de mise en œuvre de la FHE

Schémas FHE idéaux basés sur des treillis

Il s’agit actuellement de la méthode de construction de FHE la plus pratique et la plus efficace. Elle utilise la structure algébrique des opérations sur les anneaux, en effectuant le chiffrement et le déchiffrement par des opérations modulaires et en décomposant les facteurs idéaux de l’anneau. Les schémas représentatifs sont BGV, BFV et CKKS. L’avantage de ces schémas est leur grande efficacité de calcul, mais ils nécessitent un espace plus important pour la clé et le texte chiffré.

Schémas de FHE basés sur des matrices

Cette approche consiste à coder les informations en clair dans des matrices et à réaliser l’homomorphisme par le biais d’opérations sur les matrices. Les schémas représentatifs sont GSW et HiNC. Ces systèmes sont très sûrs mais moins efficaces.

Programmes d’enseignement supérieur basés sur le NTRU

La NTRU (Number Theory Research Unit) présente une bonne structure algébrique et une symétrie cyclique, ce qui permet de construire des schémas FHE efficaces tels que YASHE et NTRU-FHE. Ces schémas présentent l’avantage de réduire la taille des clés et des textes chiffrés, ce qui les rend adaptés aux environnements à ressources limitées.

Programmes de FHE basés sur les LWE/LWR

En utilisant des schémas de cryptage basés sur le problème LWE/LWR, tels que FHEW et TFHE, ces schémas se concentrent davantage sur l’innovation théorique et peuvent atteindre un niveau de sécurité très élevé, bien que l’aspect pratique soit limité.

FHE vs. ZKP

La FHE et la ZKP sont toutes deux des technologies de cryptage, mais elles sont presque complémentaires.

ZKP permet à un prouveur de prouver à un vérificateur qu’un élément d’information est correct sans révéler de détails spécifiques. Le vérificateur peut confirmer l’exactitude et l’exhaustivité des informations sans réexécuter le calcul. Bien que le ZKP puisse prouver l’exactitude des informations sans les divulguer, ses entrées sont généralement en clair, ce qui peut entraîner des fuites dans la vie privée.

La FHE peut résoudre ce problème. Il permet d’effectuer des calculs arbitraires sur des données cryptées sans les décrypter, protégeant ainsi la confidentialité des données. Cependant, il ne peut pas garantir l’exactitude et la fiabilité des calculs, ce qui est précisément l’objectif de ZKP.

En combinant FHE et ZKP, FHE protège la confidentialité des données d’entrée et des processus de calcul, tandis que ZKP fournit des preuves cryptées de l’exactitude, de la légalité et de l’auditabilité des calculs FHE. On obtient ainsi un calcul de la confidentialité véritablement sûr et fiable, très utile pour le traitement des données sensibles et l’informatique collaborative multipartite.

ZAMA : pionnier de la FHE

Zama est une société de cryptographie open-source qui construit des solutions FHE avancées pour la blockchain et l’IA. Elle propose quatre solutions open-source principales :

- TFHE-rs : Une implémentation Rust du Fully Homomorphic Encryption on Torus, utilisée pour effectuer des opérations booléennes et entières sur des données cryptées. La bibliothèque TFHE-rs implémente une variante Zama de TFHE, qui inclut toutes les opérations homomorphes nécessaires comme l’addition et l’évaluation de fonctions via Programmable Bootstrapping.

- Béton : Un cadre FHE open-source qui inclut un compilateur TFHE, convertissant le code de programmation normal en instructions opérationnelles exécutables par FHE, ce qui permet aux développeurs d’écrire facilement des programmes FHE. La probabilité d’erreur par défaut de Concrete est très faible, et les développeurs peuvent modifier ce paramètre de manière flexible.

- Béton ML : Un outil d’apprentissage automatique préservant la vie privée (PPML) à code source ouvert basé sur Concrete, permettant aux développeurs d’intégrer la FHE dans les modèles d’apprentissage automatique sans avoir besoin de connaissances en cryptographie.

- fhEVM : Intègre FHE dans l’écosystème EVM, permettant aux développeurs d’exécuter des contrats intelligents cryptés sur la chaîne, en maintenant la composabilité tout en protégeant la confidentialité des données sur la chaîne. Il incorpore TFHE-rs et introduit une nouvelle bibliothèque TFHE Solidity, permettant aux développeurs de calculer sur des données cryptées à l’aide de Solidity.

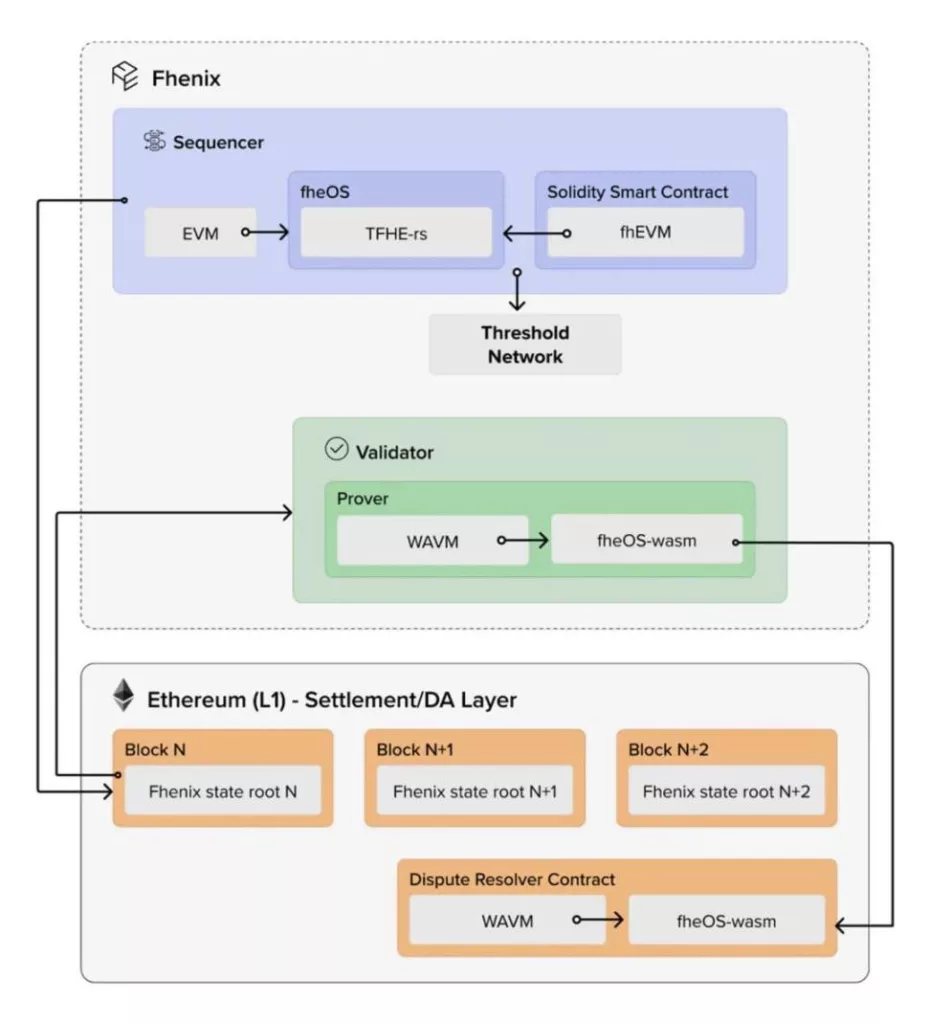

Fhenix : Le premier FHE-Rollup

Fhenix est le premier Layer 2 rollup basé sur FHE, construisant sa bibliothèque de calcul chiffré, fheOS, sur TFHE-rs de Zama. Elle comprend des opcodes de chiffrement communs précompilés, permettant aux contrats intelligents d’utiliser les primitives FHE sur la chaîne. fheOS gère également la communication et l’authentification entre le rollup et le Threshold Service Network (TSN) pour les demandes de déchiffrement et de rechiffrement, garantissant la légitimité des demandes de déchiffrement. fheOS est conçu pour être une extension injectée dans n’importe quelle version existante de l’EVM, entièrement compatible avec l’EVM.

Le mécanisme de consensus de Fhenix utilise le prouveur Nitro d’Arbitrum. L’épreuve de la fraude a été choisie parce que les structures sous-jacentes de FHE et de zkSNARK diffèrent, ce qui rend presque impossible la validation des calculs de FHE avec ZKP dans l’état actuel de la technologie.

Fhenix s’est récemment associé à EigenLayer pour développer des coprocesseurs FHE, apportant les calculs FHE à d’autres chaînes publiques, L2, L3, etc. Étant donné que Fhenix est à l’épreuve de la fraude avec une période de défi de 7 jours, le service d’EigenLayer peut aider les coprocesseurs à confirmer rapidement les transactions, ce qui améliore considérablement les performances.

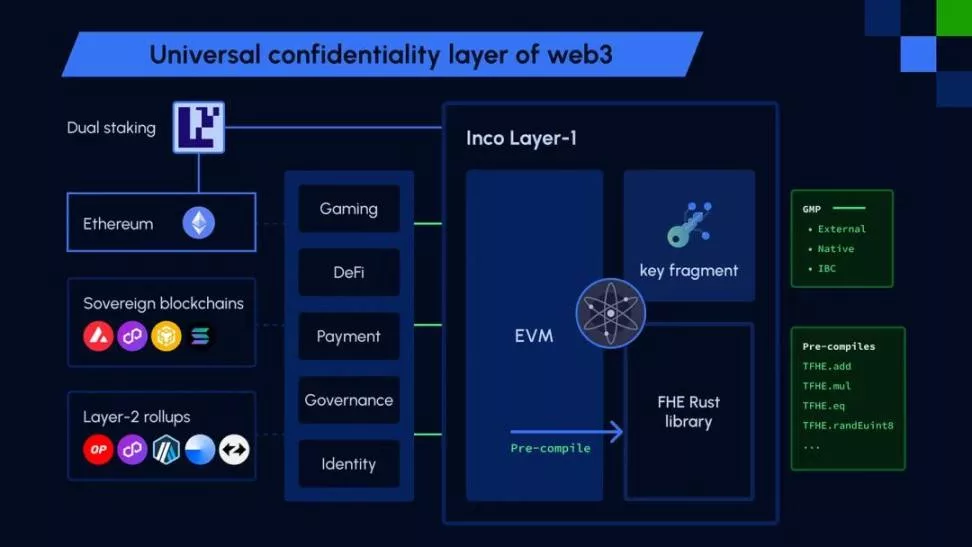

Réseau Inco : La confidentialité en tant que service

Inco est une couche 1 d’informatique de confiance modulaire, servant de couche de confidentialité universelle pour Web3. Elle prend en charge fhEVM, permettant aux développeurs de construire rapidement des Dapps privées en utilisant Solidity et les outils de développement de l’écosystème Ethereum. Inco fournit CaaS (Confidentialité en tant que service) aux chaînes EVM et Cosmos dépourvues de chiffrement natif par le biais de protocoles de pontage et IBC. Les services CaaS comprennent :

- État crypté en chaîne : Stockage de données cryptées directement sur la chaîne sans stockage hors chaîne.

- État chiffré composable : Exécution complète des transitions d’état sur les données cryptées de la chaîne sans décryptage.

- Hasard en chaîne : Génération de nombres aléatoires sur la chaîne pour les applications sans services aléatoires externes, permettant le développement d’applications directement sur la chaîne.

Inco a déjà plusieurs cas d’utilisation, tels que les jeux, les NFT, les RWA, la gouvernance des votes et le DID.

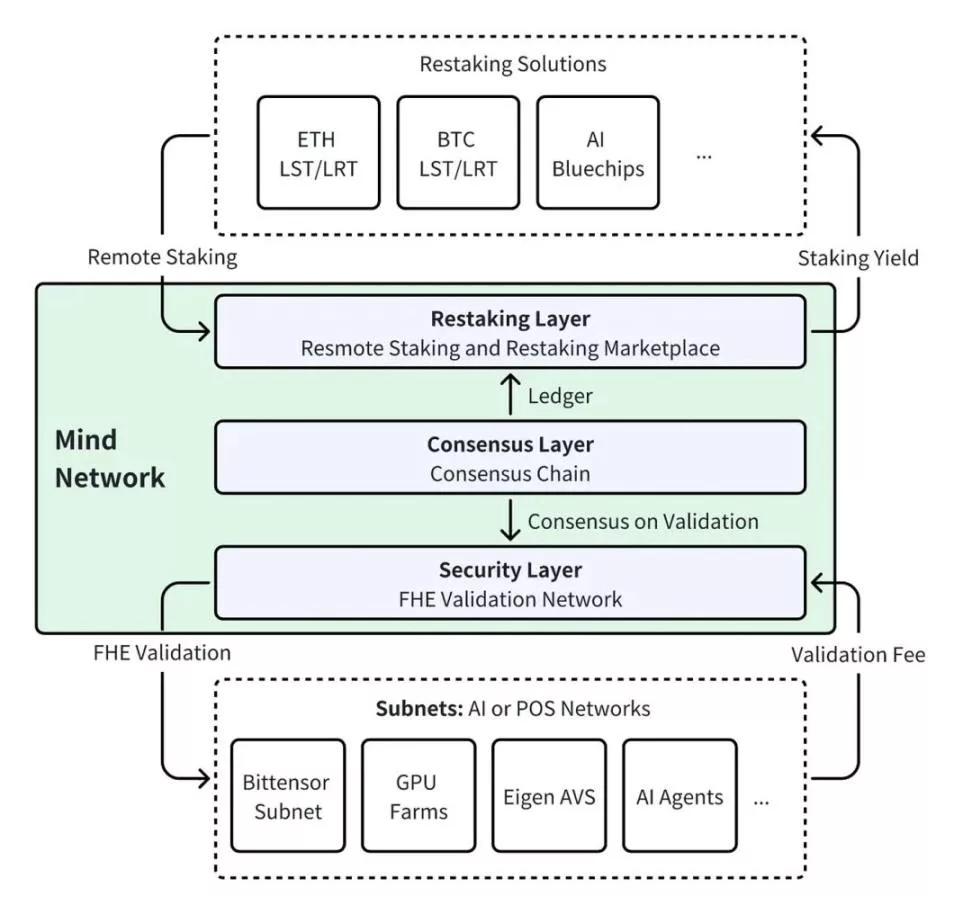

Réseau de l’esprit : Couche de reconstitution de la FHE

Mind est la première couche de restaking FHE conçue pour les réseaux AI et POS. En tant que couche de restaking, elle accepte les jetons de restaking provenant d’ETH, de BTC et de sociétés d’IA de premier ordre pour le staking. En tant que réseau de vérification FHE, il utilise la technologie FHE pour vérifier et atteindre un consensus sur les données des nœuds, garantissant ainsi l’intégrité et la sécurité des données. Mind fournit une sécurité économique pour l’IA décentralisée, Depin, EigenLayer AVS, Babylon AVS et les réseaux POS clés, en maintenant le consensus du système et la fiabilité.

- Reprise du calque : Collabore avec EigenLayer, StakeStone, Renzo, Babylon et Ankr pour la sécurité des réseaux Ethereum et Bitcoin ; collabore avec Chainlink CCIP et Connext pour le restaking à distance entre chaînes.

- Couche de sécurité : Introduction de vérificateurs améliorés par FHE pour garantir le cryptage de bout en bout des processus de vérification et de calcul du consensus, en intégrant les modules fhEVM de Fhenix et d’Inco pour une sécurité accrue.

- Couche de consensus : Introduction d’un mécanisme de consensus par preuve d’intelligence (POI) conçu pour les tâches d’intelligence artificielle, garantissant une distribution équitable et sûre des récompenses entre les vérificateurs FHE. Mind Network collabore avec AltLayer, EigenDA, et Arbitrum Orbit pour lancer des chaînes de rollup, améliorant le calcul du consensus avec des coûts plus faibles et des performances plus rapides.

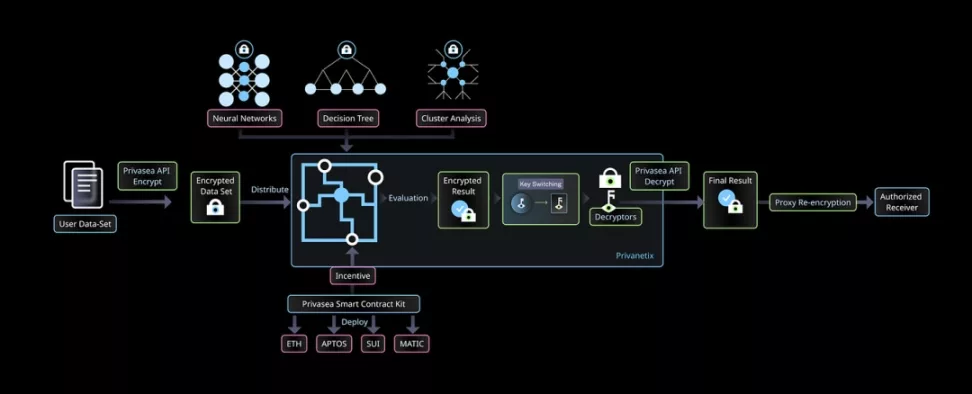

Privasea : Preuve d’humanité

Privasea est un réseau Depin+AI pour l’apprentissage automatique de la FHE, comprenant les composants de base suivants :

- Bibliothèque HESea : Une bibliothèque FHE avancée permettant des calculs sécurisés sur des données cryptées, prenant en charge divers schémas FHE tels que TFHE, CKKS et BGV/BFV.

- Privasea API : L’interface de programmation d’applications pour le réseau d’IA de Privasea, qui fournit des fonctions et des points de terminaison pour simplifier la soumission de données, l’entraînement de modèles et les prédictions, tout en garantissant le cryptage lors de la transmission et du traitement.

- Privanetix : Un réseau informatique décentralisé de nœuds à haute performance traitant efficacement des données cryptées, chaque nœud intégrant la bibliothèque HESea pour la confidentialité des données et la performance de calcul.

- Privasea Smart Contract Suite : Un mécanisme d’incitation basé sur la blockchain qui suit l’enregistrement et les contributions des nœuds Privanetix, vérifie les calculs et distribue les récompenses, en garantissant la motivation et l’équité des participants.

Privasea a lancé l’application ImHuman, qui développe une preuve d’humanité basée sur la FHE pour vérifier l’humanité de l’utilisateur, protégeant ainsi son identité numérique contre l’usurpation d’identité par les robots et l’IA. Les utilisateurs peuvent vérifier leur humanité par le biais de la biométrie faciale, en générant un NFT unique comme preuve d’identité humaine. ImHuman permet aux utilisateurs de confirmer leur identité en toute sécurité sur les plateformes Web3 et Web2 sans divulguer de données personnelles.

Conclusion

Dans DeFi, FHE permet des transactions et des flux de fonds sans révéler d’informations financières sensibles, protégeant ainsi la vie privée des utilisateurs et réduisant le risque de marché. Il peut également offrir une solution au problème du MEV. Dans les jeux sur blockchain, la FHE garantit que les scores et les progrès des joueurs sont protégés dans un état crypté tout en permettant à la logique du jeu de s’exécuter sur la chaîne sans exposer les données, ce qui améliore l’équité et la sécurité.

Dans le domaine de l’IA, la FHE permet l’analyse et l’entraînement de modèles sur des données cryptées, protégeant ainsi la confidentialité des données et encourageant le partage de données et la coopération entre institutions, ce qui permet de créer des applications d’IA plus sûres et plus conformes.

Bien que la FHE soit confrontée à des défis en termes de praticité et d’efficacité, son fondement théorique unique offre l’espoir de surmonter ces obstacles. À l’avenir, on s’attend à ce que la FHE contribue de manière significative à l’amélioration de la qualité de vie des personnes âgées.

améliorer les performances et élargir les scénarios d’application grâce à l’optimisation des algorithmes et à l’accélération matérielle, ce qui constitue une base plus solide pour la protection de la confidentialité des données et l’informatique sécurisée.