Cos’è la crittografia FHE (Fully Homomorphic Encryption)? Nuova Guida Premier

FHE, o Fully Homomorphic Encryption, consente di eseguire calcoli direttamente sui dati crittografati, producendo risultati coerenti con quelli ottenuti dagli stessi calcoli sui dati originali. Ciò significa che i dati possono essere elaborati e analizzati senza esporre i dati originali, offrendo una nuova soluzione per proteggere la privacy e l’integrità dei dati.

Nell’era digitale, la protezione della privacy dei dati è più che mai fondamentale. Con il rapido sviluppo dei big data, del cloud computing e della tecnologia IoT, la raccolta, l’archiviazione e l’analisi delle informazioni personali sono diventate sempre più comuni. Tuttavia, questo comporta anche il rischio di violazione dei dati e di uso improprio.

Le basi teoriche della FHE risalgono al 1978, quando Rivest e altri proposero il primo problema di crittografia omomorfa. Solo nel 2009 Gentry ha costruito il primo schema FHE fattibile nella sua tesi di dottorato, segnando il vero inizio della ricerca FHE.

I primi schemi FHE avevano un’efficienza computazionale estremamente bassa, che li rendeva poco pratici per le applicazioni del mondo reale. Tuttavia, grazie alle continue ottimizzazioni dei ricercatori, le prestazioni di FHE sono migliorate in modo significativo, concentrandosi sul miglioramento dell’efficienza, sulla riduzione della complessità computazionale e sull’ampliamento degli scenari applicativi.

Percorsi tecnici di implementazione di FHE

Schemi FHE ideali basati su reticolo

Questo è attualmente il metodo di costruzione FHE più pratico ed efficiente. Utilizza la struttura algebrica delle operazioni ad anello, eseguendo la crittografia e la decrittografia attraverso operazioni modulari e decomponendo fattori ideali dell’anello. Gli schemi rappresentativi includono BGV, BFV e CKKS. Il vantaggio di questi schemi è l’elevata efficienza computazionale, ma richiedono uno spazio maggiore per la chiave e il testo cifrato.

Schemi FHE a matrice

Questo approccio codifica le informazioni del testo in chiaro in matrici e realizza l’omomorfismo attraverso operazioni matriciali. Gli schemi rappresentativi sono GSW e HiNC. Questi schemi sono altamente sicuri ma meno efficienti.

Schemi FHE basati su NTRU

NTRU (Number Theory Research Unit) presenta una buona struttura algebrica e una simmetria ciclica, che consentono di costruire schemi FHE efficienti come YASHE e NTRU-FHE. Questi schemi hanno il vantaggio di ridurre le dimensioni della chiave e del testo cifrato, rendendoli adatti ad ambienti con risorse limitate.

Schemi FHE basati su LWE/LWR

Utilizzando schemi di crittografia basati sul problema LWE/LWR, come FHEW e TFHE, questi schemi si concentrano maggiormente sull’innovazione teorica e possono raggiungere una sicurezza molto forte, anche se la praticità è limitata.

FHE vs. ZKP

FHE e ZKP sono entrambe tecnologie di crittografia, ma sono quasi complementari.

ZKP consente a un prover di dimostrare a un verificatore che un’informazione è corretta senza rivelare dettagli specifici. Il verificatore può confermare la correttezza e la completezza delle informazioni senza rieseguire il calcolo. Sebbene ZKP possa dimostrare la correttezza senza far trapelare informazioni, i suoi input sono solitamente in chiaro, il che può portare a fughe di privacy.

FHE può risolvere questo problema. Permette di eseguire calcoli arbitrari su dati crittografati senza decifrarli, proteggendo così la privacy dei dati. Tuttavia, FHE non è in grado di garantire la correttezza e l’affidabilità dei calcoli, che è proprio l’obiettivo di ZKP.

Combinando FHE e ZKP, FHE protegge la privacy dei dati di input e dei processi di calcolo, mentre ZKP fornisce prove criptate di correttezza, legalità e verificabilità per i calcoli FHE. In questo modo si ottiene una privacy computing veramente sicura e affidabile, molto utile per l’elaborazione di dati sensibili e per il calcolo collaborativo tra più parti.

ZAMA: pioniere della FHE

Zama è una società di crittografia open-source che costruisce soluzioni FHE avanzate per blockchain e AI. Offre quattro principali soluzioni open-source:

- TFHE-rs: un’implementazione Rust di Fully Homomorphic Encryption on Torus, utilizzata per eseguire operazioni booleane e intere su dati criptati. La libreria TFHE-rs implementa una variante Zama di TFHE, che include tutte le operazioni omomorfiche necessarie, come l’addizione e la valutazione di funzioni tramite Bootstrapping programmabile.

- Calcestruzzo: un framework FHE open-source che include un compilatore TFHE come parte del framework, che converte il normale codice di programmazione in istruzioni operative eseguibili da FHE, rendendo più facile per gli sviluppatori scrivere programmi FHE. La probabilità di errore predefinita di Concrete è molto bassa e gli sviluppatori possono modificare questo parametro in modo flessibile.

- Calcestruzzo ML: uno strumento open-source per l’apprendimento automatico con tutela della privacy (PPML) basato su Concrete, che consente agli sviluppatori di integrare FHE nei modelli di apprendimento automatico senza richiedere conoscenze crittografiche.

- fhEVM: integra FHE nell’ecosistema EVM, consentendo agli sviluppatori di eseguire smart contract criptati sulla catena, mantenendo la componibilità e proteggendo la privacy dei dati sulla catena. Incorpora TFHE-rs e introduce una nuova libreria TFHE Solidity, che consente agli sviluppatori di eseguire calcoli su dati criptati utilizzando Solidity.

Fhenix: Il primo rotolo FHE

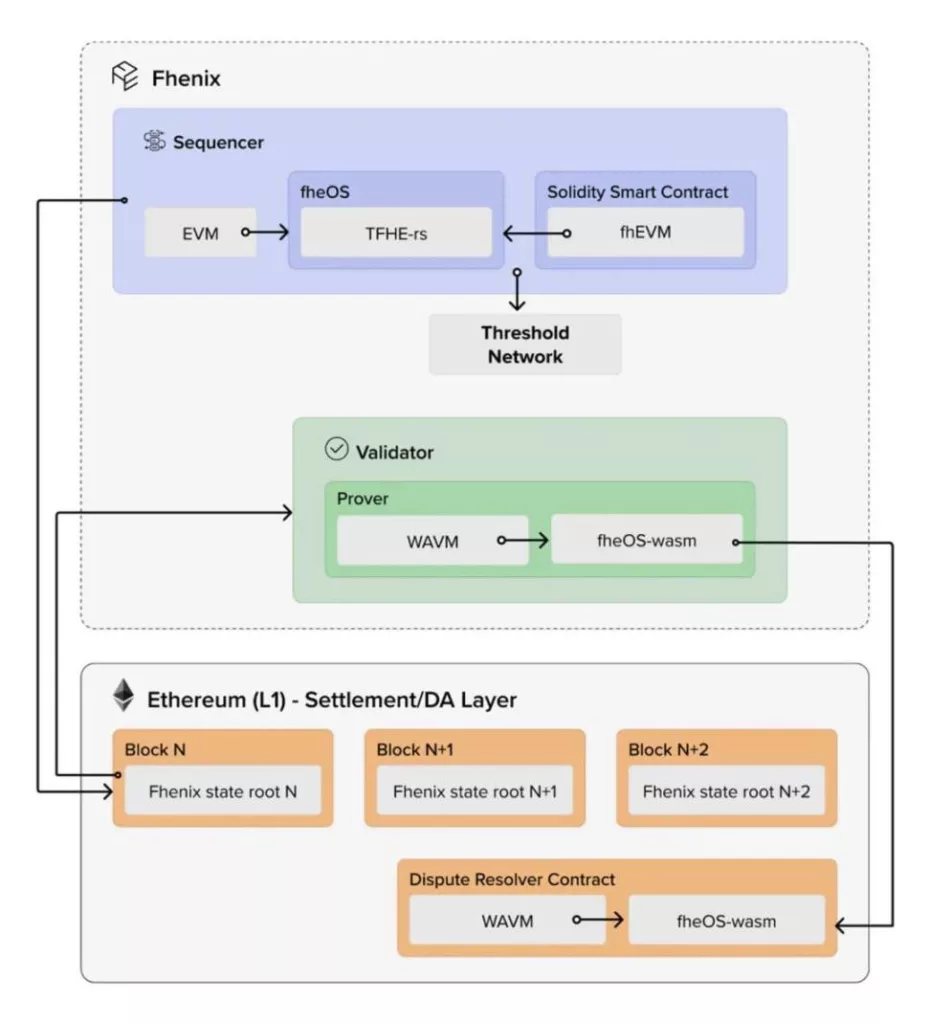

Fhenix è il primo Layer 2 rollup basato su FHE, che costruisce la sua libreria di calcolo criptato, fheOS, su TFHE-rs di Zama. Include opcode di crittografia comuni precompilati, consentendo agli smart contract di utilizzare le primitive FHE sulla catena. fheOS gestisce anche la comunicazione e l’autenticazione tra il rollup e il Threshold Service Network (TSN) per le richieste di decrittografia e ricrittografia, assicurando la legittimità delle richieste di decrittografia. fheOS è progettato per essere un’estensione iniettata in qualsiasi versione EVM esistente, pienamente compatibile con EVM.

Il meccanismo di consenso di Fhenix utilizza il Nitro prover di Arbitrum. È stata scelta la prova di frode perché le strutture sottostanti di FHE e zkSNARK differiscono, rendendo quasi impossibile la validazione dei calcoli di FHE con ZKP allo stato attuale della tecnologia.

Fhenix ha recentemente stretto una partnership con EigenLayer per sviluppare coprocessori FHE, portando i calcoli FHE ad altre catene pubbliche, L2, L3, ecc. Dato che Fhenix è a prova di frode con un periodo di sfida di 7 giorni, il servizio di EigenLayer può aiutare i coprocessori a ottenere una rapida conferma delle transazioni, migliorando significativamente le prestazioni.

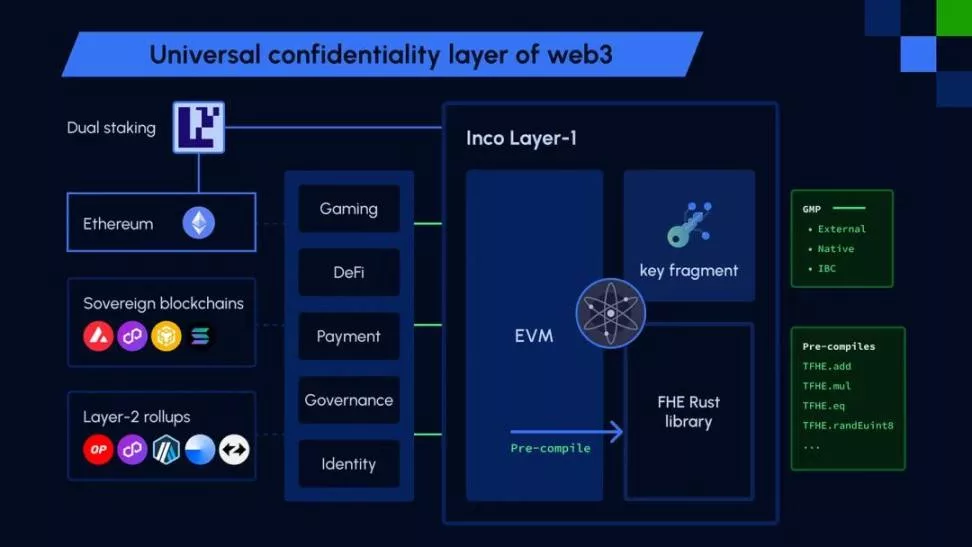

Rete Inco: La riservatezza come servizio

Inco è un Layer 1 di trusted computing modulare, che funge da livello di privacy universale per Web3. Supporta fhEVM, consentendo agli sviluppatori di creare rapidamente Dapp private utilizzando Solidity e gli strumenti di sviluppo dell’ecosistema Ethereum. Inco fornisce CaaS (Confidentiality as a Service) alle catene EVM e Cosmos prive di crittografia nativa attraverso i protocolli bridging e IBC. I servizi CaaS includono:

- Stato crittografato su catena: memorizzazione di dati crittografati direttamente sulla catena senza archiviazione fuori dalla catena.

- Stato crittografato componibile: esecuzione completa delle transizioni di stato sui dati crittografati nella catena senza decrittografia.

- Casualità sulla catena: Generazione di numeri casuali sulla catena per applicazioni senza servizi di casualità esterni, consentendo lo sviluppo diretto di applicazioni sulla catena.

Inco ha già diversi casi d’uso, come il gioco d’azzardo, gli NFT, le RWA, la governance del voto e la DID.

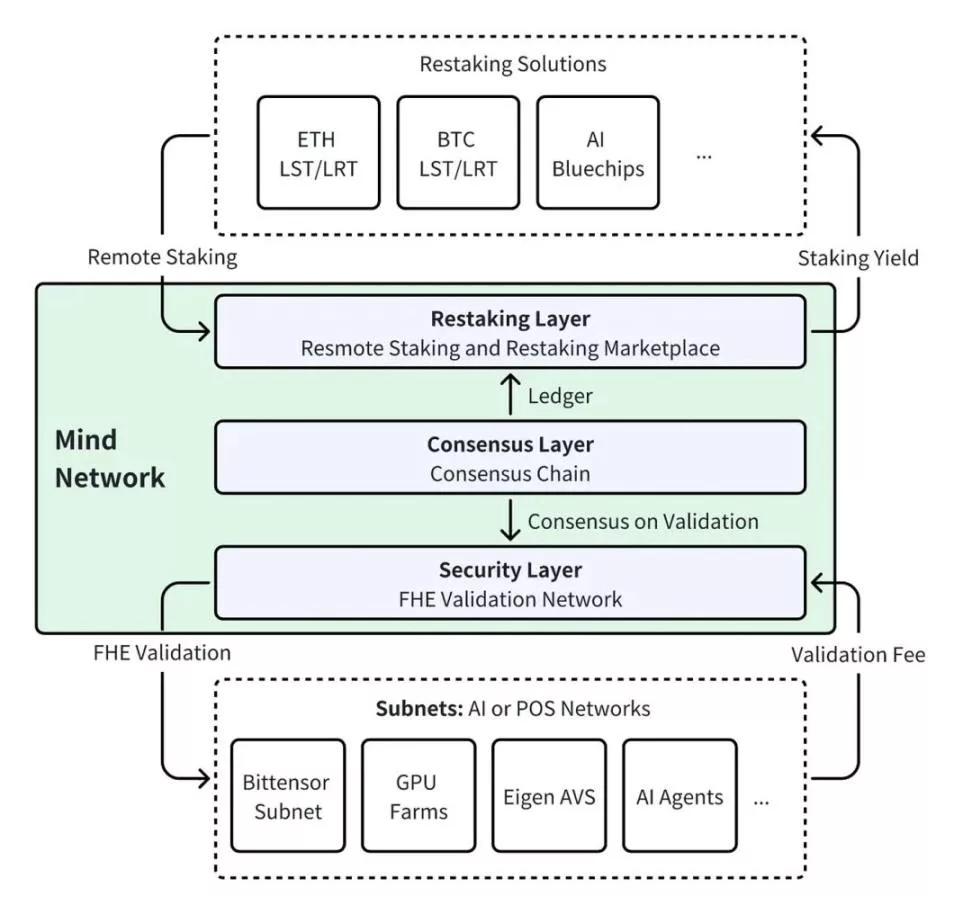

Rete della mente: Strato di ripristino FHE

Mind è il primo livello di restaking di FHE creato su misura per le reti AI e POS. Come livello di restaking, accetta token di restaking da ETH, BTC e da aziende di AI di prim’ordine per il staking. Come rete di verifica FHE, utilizza la tecnologia FHE per verificare e raggiungere il consenso sui dati dei nodi, garantendo l’integrità e la sicurezza dei dati. Mind fornisce sicurezza economica alle reti decentralizzate di AI, Depin, EigenLayer AVS, Babylon AVS e Key POS, mantenendo il consenso e l’affidabilità del sistema.

- Strato di ripristino: collabora con EigenLayer, StakeStone, Renzo, Babylon e Ankr per la sicurezza delle reti Ethereum e Bitcoin; collabora con Chainlink CCIP e Connext per il restaking remoto cross-chain.

- Livello di sicurezza: introduce i verificatori potenziati FHE per garantire la crittografia end-to-end dei processi di verifica e di calcolo del consenso, integrando i moduli fhEVM di Fhenix e Inco per una maggiore sicurezza.

- Strato di consenso: introduce un meccanismo di consenso Proof of Intelligence (POI) progettato per compiti di intelligenza artificiale, garantendo una distribuzione equa e sicura delle ricompense tra i verificatori FHE. Mind Network sta collaborando con AltLayer, EigenDA e Arbitrum Orbit per lanciare catene di rollup, migliorando il calcolo del consenso con costi inferiori e prestazioni più veloci.

Privasea: La prova dell’umano

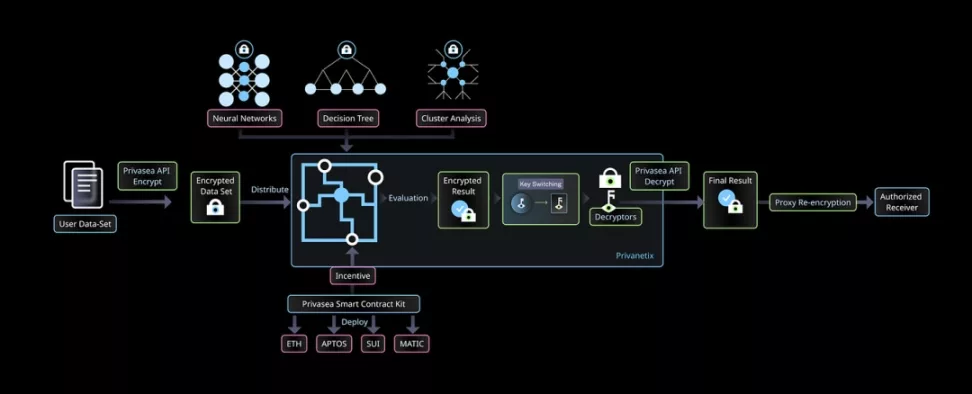

Privasea è una rete Depin+AI per l’apprendimento automatico FHE, caratterizzata dai seguenti componenti principali:

- Biblioteca HESea: una libreria FHE avanzata che consente di effettuare calcoli sicuri su dati criptati, supportando vari schemi FHE come TFHE, CKKS e BGV/BFV.

- API Privasea: l’interfaccia di programmazione delle applicazioni per la rete Privasea AI, che fornisce funzioni ed endpoint per semplificare l’invio dei dati, l’addestramento dei modelli e le previsioni, garantendo la crittografia durante la trasmissione e l’elaborazione.

- Privanetix: una rete di calcolo decentralizzata di nodi ad alte prestazioni che elabora in modo efficiente dati criptati; ogni nodo integra la libreria HESea per la privacy dei dati e le prestazioni di calcolo.

- Suite di contratti intelligenti Privasea: Un meccanismo di incentivazione basato su blockchain che traccia la registrazione e i contributi dei nodi Privanetix, verifica i calcoli e distribuisce le ricompense, garantendo la motivazione e l’equità dei partecipanti.

Privasea ha lanciato l’applicazione ImHuman, che sviluppa una prova di umanità basata su FHE per verificare l’umanità dell’utente, proteggendo la sua identità digitale dall’impersonificazione di robot e AI. Gli utenti possono verificare la propria umanità attraverso la biometria facciale, generando un NFT unico come prova di identità umana. ImHuman consente agli utenti di confermare in modo sicuro la propria identità su piattaforme Web3 e Web2 senza rivelare i propri dati personali.

Conclusione

In DeFi, FHE consente di effettuare transazioni e flussi di fondi senza rivelare informazioni finanziarie sensibili, proteggendo la privacy degli utenti e riducendo il rischio di mercato. Può anche offrire una soluzione al problema del MEV. Nel gioco blockchain, FHE garantisce che i punteggi e i progressi dei giocatori siano protetti in uno stato crittografato, consentendo alla logica di gioco di essere eseguita sulla catena senza esporre i dati, migliorando l’equità e la sicurezza.

Nell’ambito dell’IA, FHE consente l’analisi e l’addestramento di modelli su dati criptati, proteggendo la privacy dei dati e promuovendo la condivisione e la cooperazione interistituzionale dei dati, per favorire applicazioni di IA più sicure e conformi.

Sebbene la FHE debba affrontare sfide in termini di praticità ed efficienza, il suo fondamento teorico unico offre la speranza di superare questi ostacoli. In futuro, si prevede che la FHE possa

migliorare le prestazioni e ampliare gli scenari applicativi attraverso l’ottimizzazione degli algoritmi e l’accelerazione hardware, fornendo una base più solida per la protezione della privacy dei dati e l’elaborazione sicura.