Przegląd w pełni homomorficznego szyfrowania (FHE) i jego zastosowań

Chociaż rynek kryptowalut w 2024 roku nie jest tak burzliwy jak kiedyś, nowe technologie wciąż starają się dojrzewać. Jedną z takich technologii, którą dziś omówimy, jest „Fully Homomorphic Encryption” (FHE).

Vitalik Buterin opublikował artykuł na temat FHE w maju tego roku i zaleca się, aby zainteresowani go przeczytali.

Czym dokładnie jest FHE?

Aby zrozumieć termin Fully Homomorphic Encryption (FHE), należy najpierw zrozumieć, czym jest „szyfrowanie”, co oznacza „homomorficzne” i dlaczego musi być „w pełni” homomorficzne.

Czym jest szyfrowanie?

Większość ludzi zna podstawowe szyfrowanie. Na przykład Alice chce wysłać wiadomość do Boba, taką jak „1314 520”.

Jeśli Alicja chce, aby osoba trzecia, C, dostarczyła wiadomość, zachowując jej poufność, może po prostu pomnożyć każdą liczbę przez 2, przekształcając ją w „2628 1040”.

Gdy Bob je otrzyma, dzieli każdą liczbę przez 2, odszyfrowując je z powrotem do „1314 520”.

W tym przypadku Alice i Bob użyli szyfrowania symetrycznego, aby bezpiecznie wysłać wiadomość przez C, który nie zna treści wiadomości. Jest to częsty scenariusz w filmach szpiegowskich, w których agenci komunikują się w bezpieczny sposób.

Czym jest szyfrowanie homomorficzne?

Podnieśmy teraz poziom trudności zadania Alice:

Załóżmy, że Alicja ma tylko 7 lat;

Alicja zna tylko podstawowe operacje arytmetyczne, takie jak mnożenie przez 2 i dzielenie przez 2.

Teraz Alicja musi zapłacić rachunek za prąd, który wynosi 400 USD miesięcznie, a jej dług wynosi 12 miesięcy. Obliczenie 400 * 12 jest zbyt skomplikowane dla 7-letniej Alicji.

Nie chce jednak, aby inni znali jej rachunek za prąd lub czas jego trwania, ponieważ są to informacje wrażliwe.

Alice chce więc poprosić C o pomoc w obliczeniach, nie ufając C.

Korzystając ze swoich ograniczonych umiejętności arytmetycznych, Alice szyfruje swoje liczby, mnożąc je przez 2, każąc C obliczyć 800 * 24 (tj. (400 * 2) * (12 * 2)).

C, dorosły z dużymi umiejętnościami obliczeniowymi, szybko oblicza 800 * 24 = 19200 i podaje wynik Alicji. Następnie Alicja dzieli 19200 przez 2, aby dowiedzieć się, że jest winna 4800 USD.

Ten prosty przykład pokazuje podstawową formę szyfrowania homomorficznego. Mnożenie 800 * 24 jest przekształceniem 400 * 12, zachowując tę samą formę, stąd „homomorficzne”.

Ta metoda szyfrowania umożliwia delegowanie obliczeń do niezaufanego podmiotu przy jednoczesnym zachowaniu bezpieczeństwa poufnych danych.

Dlaczego szyfrowanie homomorficzne powinno być w pełni homomorficzne?

W rzeczywistości problem nie jest tak prosty, jak w idealnym świecie. Nie każdy ma 7 lat i nie każdy jest tak uczciwy jak C.

Wyobraźmy sobie scenariusz, w którym C próbuje odtworzyć liczby Alice przy użyciu brutalnej siły, potencjalnie odkrywając oryginalne 400 i 12.

W tym miejscu pojawia się szyfrowanie w pełni homomorficzne.

Alice mnoży każdą liczbę przez 2, co można uznać za dodanie szumu. Jeśli szum jest zbyt mały, C może go łatwo zepsuć.

Alice mogła więc pomnożyć przez 4 i dodać 8 razy, co niezwykle utrudniło C złamanie szyfrowania.

Nadal jest to jednak tylko „częściowe” szyfrowanie homomorficzne:

- Szyfrowanie Alice ma zastosowanie tylko do określonych problemów.

- Alice może używać tylko określonych operacji arytmetycznych, a liczba dodawań i mnożeń nie może przekroczyć 15 razy.

„W pełni” oznacza umożliwienie Alicji wykonania dowolnej liczby szyfrowań dodawania i mnożenia na wielomianie, w pełni delegując obliczenia stronie trzeciej, a następnie odszyfrowując poprawny wynik.

Super długi wielomian może wyrazić większość problemów matematycznych, nie tylko tych prostych, jak obliczenie rachunku za prąd.

Dodanie nieograniczonej liczby warstw szyfrowania zasadniczo uniemożliwia C wgląd w poufne dane, zapewniając prawdziwą poufność.

Dlatego też Szyfrowanie w pełni homomorficzne od dawna uważane jest za świętego Graala kryptografii.

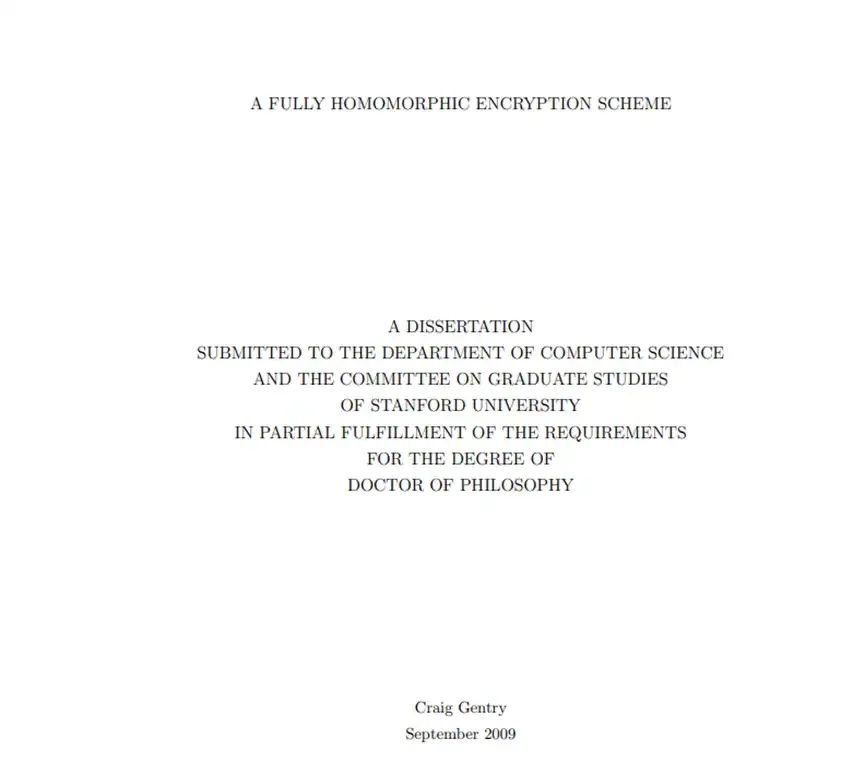

W rzeczywistości przed 2009 rokiem szyfrowanie homomorficzne obsługiwało tylko „częściowe” szyfrowanie homomorficzne.

W 2009 roku Gentry i inni badacze zaproponowali nowe podejście, które otworzyło drzwi do w pełni homomorficznego szyfrowania. Zainteresowani czytelnicy mogą zapoznać się z ich papier po więcej szczegółów.

Zastosowania w pełni homomorficznego szyfrowania (FHE)

Wiele osób wciąż zastanawia się nad scenariuszami zastosowania w pełni homomorficznego szyfrowania (FHE). Gdzie można potrzebować FHE?

Na przykład-AI.

Wiemy, że potężna sztuczna inteligencja potrzebuje dużej ilości danych, ale wiele z tych danych jest wysoce prywatnych. Czy FHE może rozwiązać ten problem?

Odpowiedź brzmi: tak.

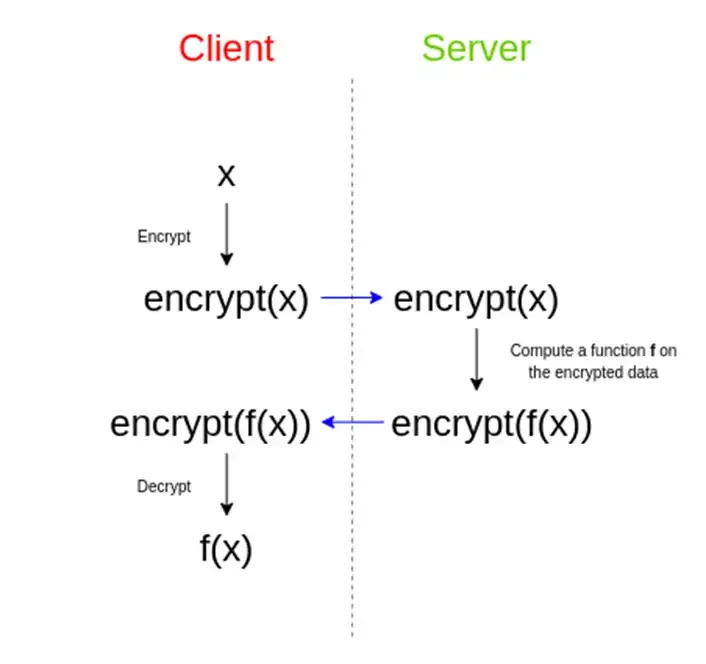

Możesz:

- Szyfruj poufne dane za pomocą FHE.

- Dostarczenie zaszyfrowanych danych do sztucznej inteligencji w celu przeprowadzenia obliczeń.

- Sztuczna inteligencja wysyła zestaw nieczytelnego szyfrogramu.

Sztuczna inteligencja bez nadzoru może to osiągnąć, ponieważ dane są dla niej zasadniczo wektorami. Sztuczna inteligencja, zwłaszcza generatywna, taka jak GPT, nie rozumie danych wejściowych, a jedynie przewiduje najbardziej prawdopodobną reakcję.

Ponieważ szyfrogram jest zgodny z regułą matematyczną, a ty jesteś właścicielem szyfrogramu, możesz to zrobić:

- Odłącz się od sieci i odszyfruj szyfrogram lokalnie, tak jak Alice.

- Pozwala to sztucznej inteligencji na wykorzystanie ogromnej mocy obliczeniowej na wrażliwych danych bez bezpośredniego ich przetwarzania.

Obecna sztuczna inteligencja nie może tego osiągnąć bez poświęcania prywatności. Pomyśl o wszystkim, co wprowadzasz w postaci zwykłego tekstu do GPT! Aby to osiągnąć, FHE jest niezbędne.

Właśnie dlatego AI i FHE są naturalnie kompatybilne. Sprowadza się to do osiągnięcia obu/i.

Ze względu na pokrywanie się zarówno z szyfrowaniem, jak i sztuczną inteligencją, FHE wzbudziło duże zainteresowanie, prowadząc do różnych projektów, takich jak Zama, Privasea, Mind Network, Fhenix i Sunscreen, z których każdy ma unikalne zastosowania.

Projekt Privasea AI

Przyjrzyjmy się jednemu projektowi, @Privasea_ai, który jest wspierany przez Binance. Jego whitepaper opisuje scenariusz podobny do rozpoznawania twarzy.

Jedno i drugie: Maszyna może określić, czy dana osoba jest prawdziwa, nie przetwarzając przy tym żadnych wrażliwych informacji o twarzy.

Włączając FHE, można skutecznie sprostać temu wyzwaniu.

Jednak obliczenia FHE w świecie rzeczywistym wymagają znacznej mocy obliczeniowej, ponieważ Alice musi wykonać dowolną liczbę dodawań i mnożeń, co sprawia, że procesy szyfrowania i deszyfrowania są intensywne obliczeniowo.

Dlatego Privasea buduje potężną sieć obliczeniową i infrastrukturę wspierającą. Privasea zaproponowała architekturę sieci podobną do PoW+ i PoS, aby rozwiązać kwestię mocy obliczeniowej.

Niedawno Privasea ogłosiła swój sprzęt PoW o nazwie WorkHeart USB, który można uznać za część sieci obliczeniowej Privasea. Można o nim myśleć jak o platformie wydobywczej.

Jego początkowa cena wynosi 0,2 ETH i jest w stanie wydobyć 6,66% wszystkich tokenów sieci.

Dodatkowo istnieje zasób podobny do PoS o nazwie StarFuel NFT, który można uznać za „pozwolenie na pracę” z łączną liczbą 5000 jednostek.

Wycenione na 0,2 ETH każdy, mogą zarobić 0,75% wszystkich tokenów sieciowych (poprzez airdrop).

Ten NFT jest interesujący, ponieważ przypomina PoS, ale nie jest prawdziwym PoS, próbując uniknąć pytania, czy PoS jest zabezpieczeniem w USA.

Ten NFT pozwala użytkownikom stawiać tokeny Privasea, ale nie generuje bezpośrednio nagród PoS. Zamiast tego podwaja wydajność wydobywczą powiązanego urządzenia USB, będąc w ten sposób ukrytą formą PoS.

Podsumowując, jeśli sztuczna inteligencja może powszechnie przyjąć technologię FHE, byłoby to znaczące dobrodziejstwo dla samej sztucznej inteligencji. Wiele krajów koncentruje się na bezpieczeństwie danych i prywatności w regulacjach dotyczących sztucznej inteligencji.

Na przykład w wojnie rosyjsko-ukraińskiej niektóre rosyjskie próby wojskowego wykorzystania sztucznej inteligencji mogą być zagrożone ze względu na amerykańskie pochodzenie wielu firm zajmujących się sztuczną inteligencją, potencjalnie ujawniając ich operacje wywiadowcze.

Jednak unikanie korzystania ze sztucznej inteligencji w naturalny sposób doprowadziłoby do pozostania w tyle. Nawet jeśli teraz różnica nie jest duża, za 10 lat świat bez sztucznej inteligencji może być niewyobrażalny.

Prywatność danych, od konfliktów narodowych po odblokowywanie twarzy smartfonów, jest wszechobecna w naszym życiu.

W erze sztucznej inteligencji, jeśli technologia FHE naprawdę dojrzeje, będzie ona niewątpliwie ostatnią linią obrony ludzkości.